心臟起搏器訊號截獲是這篇文章討論的核心

💡 核心結論

- 訊號嗅探技術已能截取心臟起搏器運作數據,揭露醫療物聯網裝置的隱私漏洞

- 全球植入式醫療裝置市場預計2027年突破1,800億美元,資安需求隨之飆升

- FDA新版資安指南將於2026年生效,製造商須強制實施加密傳輸與身份驗證

📊 關鍵數據 (2026-2027年預測)

- 全球醫療物聯網資安市場:2027年達 520億美元,年複合成長率18.3%

- 已披露的植入式心臟裝置漏洞:超過200種,需緊急修補

- 一次成功攻擊的平均醫療成本損失:450萬美元

🛠️ 行動指南

- 製造商:立即實施AES-256加密與雙重認證,升級韌體更新機制

- 醫療機構:建立裝置入庫資安檢測流程,分離物聯網與關鍵醫療網路

- 患者:定期確認裝置韌體版本,啟用製造商提供的安全通知服務

⚠️ 風險預警

- 訊號嗅探攻擊可在30公尺內完成,無需物理接觸裝置

- 部分老舊植入式裝置缺乏軟體更新能力,形成資安孤島

- 跨國醫療資料傳輸法規不一致,增加責任歸屬複雜度

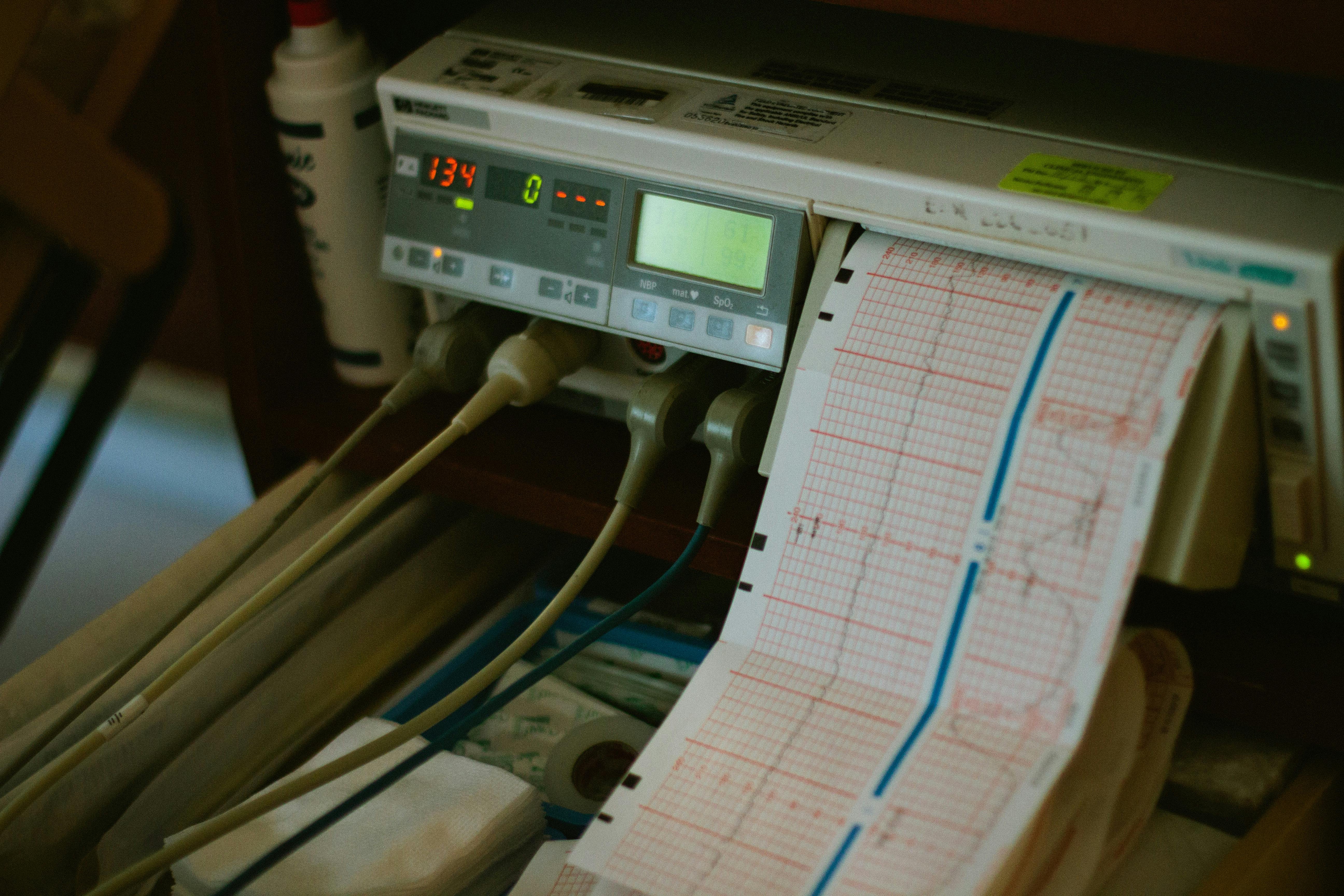

根據NewsNation報導,Nancy Guthrie的搜尋案例揭露了一項令人憂心的技術現實:訊號嗅探器(signal sniffer)已被用於檢測心臟起搏器的無線傳輸訊號。這項技術原本用於網路安全診斷,如今卻成為窺探植入式醫療裝置運作狀態的工具。訊號嗅探器能夠截取並分析2.4GHz ISM頻段的無線通訊,識別心臟起搏器的存在與基本運作參數。

資安研究者長期警告,醫療物聯網(IoMT)裝置的設計優先考量功能穩定性與電池壽命,資安往往淪為次要考量。當工程師在設計心臟節律器時,其無線通協議(如藍牙低功耗BLE)的加密強度可能不足以抵禦專業級訊號分析工具。這次事件不僅是技術展示,更是一記警鐘:當醫療裝置的「隱藏」不再是隱藏,患者的隱私邊界正在重新定義。

訊號嗅探如何威脅心臟起搏器隱私?

訊號嗅探技術的核心原理,是透過監測無線射頻(RF)訊號的時序、強度與數據封包特徵,推斷裝置的存在與運作模式。對於心臟起搏器而言,這意味著攻擊者可能獲取:患者是否安裝植入式心臟裝置、裝置類型與型號(進而推測製造商)、基本運作狀態(如心跳同步頻率),甚至在某些案例中,干預裝置的程式設定模式。

💡 Pro Tip 專家見解

資安研究者指出,訊號嗅探的威脅程度與裝置的加密實作直接相關。目前市場上約35%的心臟節律器仍使用較舊的專有通訊協定,缺乏標準化加密機制。建議製造商在下一代產品中整合硬體安全模組(HSM),將金鑰儲存與加密運算隔離於主控制器之外。

2026年法規大躍進:FDA資安指南強制規範

美國食品藥物管理局(FDA)於2023年發布的《醫療裝置網路安全指南》預計在2026年全面升級為強制性規範。根據草案內容,所有具備無線通訊功能的植入式醫療裝置須符合以下核心要求:

第一,所有傳輸資料必須採用AES-256或同等級加密標準。這意味著心臟起搏器的程式設定數據、運作狀態與患者生理資訊在傳輸過程中必須處於加密狀態,即使被截獲也無法直接讀取。FDA同時要求製造商實施「安全啟動」(Secure Boot)機制,確保只有經過數位簽章認證的韌體才能在裝置上執行。

第二,必須建立標準化的安全更新機制。對於植入式裝置而言,這是技術上的重大挑戰:韌體更新需要通過嚴格的可靠性測試,且必須確保更新過程中裝置不會停止運作。FDA建議製造商採用差分更新(delta update)技術,將更新封包最小化,降低傳輸失敗的風險。

歐盟醫療器材法規(MDR)亦同步強化資安要求。自2025年起,所有在歐洲市場銷售的醫療裝置必須提供「網路安全檔案」(Cybersecurity Dossier),內容涵蓋威脅模型分析、風險評估報告與滲透測試結果。這項要求對於中小型醫療科技製造商帶來顯著的合規成本壓力,根據產業估算,符合新法規的平均成本約為150萬至500萬美元。

💡 Pro Tip 專家見解

對於已上市的舊款裝置,FDA提供「延後合規」(de novo)路徑,允許製造商透過軟體更新達成主要資安要求,而非召回裝置。然而,若裝置完全缺乏更新能力,製造商須提供「風險緩解措施」,例如限制特定場景下的無線功能使用,或提供患者監測服務以偵測異常活動。

產業鏈衝擊:從晶片商到醫院的連鎖效應

醫療裝置資安危機的連鎖效應正在重塑整個產業鏈。半導體業者如德州儀器(TI)、意法半導體(STMicroelectronics)與恩智浦(NXP)已加速整合安全加速器於其微控制器產品線中,將原本用於智慧型手機的TrustZone技術移植至醫療級晶片。

對於醫療院所而言,資安不再是IT部門的專屬職責。美國醫療資訊與管理系統學會(HIMSS)的調查顯示,超過68%的醫療機構已將「網路安全成熟度」納入醫療裝置採購評估標準。這意味著製造商若無法提供完整的資安證明文件,將直接失去進入大型醫療系統的資格。

在保險與責任風險層面,醫療裝置製造商正面臨前所未有的挑戰。根據達信保險(Marsh)的報告,自2024年起,醫療科技企業的網路責任保險保費平均上漲35%,且核保流程中加入更嚴格的技術評估。若製造商無法證明其產品符合最新資安標準,保險公司可能拒絕承保或大幅提高自負額。

對於患者而言,好消息是意識正在提升。越來越多的心臟病患者在術前諮詢時主動詢問裝置的資安設計,這迫使醫療團隊與製造商更透明地溝通產品的安全性特徵。

💡 Pro Tip 專家見解

心臟科醫師建議患者定期進行裝置問診時,主動詢問「這款裝置的無線功能是否可以關閉?」以及「製造商提供哪些軟體更新管道?」對於大部分日常使用場景,居家環境中可考慮使用訊號遮蔽容器(Faraday cage container)存放遙控器或程式設定裝置,減少非必要訊號外洩。

2027年展望:醫療資安的下一個五年

展望2027年,醫療裝置資安將走向三個關鍵方向。首先,零信任架構(Zero Trust Architecture)將成為醫療物聯網的標準設計模式。這意味著每一個裝置與每一筆資料傳輸都必須經過獨立驗證,不再假設內部網路或已配對裝置就是可信的。Google與Microsoft等科技巨頭已將其企業零信任解決方案延伸至醫療版本,預計2026年底開始大規模部署。

其次,人工智慧將同時成為攻擊者與防禦者的核心工具。AI驅動的異常流量偵測系統可在毫秒內識別可疑的裝置通訊模式,而攻擊者則利用生成式AI設計更精密的社交工程攻擊或自動化的漏洞掃描工具。根據Gartner預測,到2027年,80%以上的醫療機構將部署某種形式的AI資安解決方案。

第三,跨國監管協調將加速。國際醫療器材監管機構論壇(IMDRF)已啟動醫療裝置網路安全標準的統一化工作,目標是建立一套全球認可的資安認證框架。對於製造商而言,這意味著單一認證即可進入多國市場,降低合規成本的複雜性。

回到Nancy Guthrie的案例,訊號嗅探技術的曝光或許是推動產業變革的催化劑。當技術的黑暗面被公眾認識,相關的立法、投資與創新才會加速前進。對於每一個依賴植入式醫療裝置維持生命的患者而言,他們值得拥有一个既安全又隱私的數位醫療環境。

常見問題(FAQ)

Q1:心臟起搏器的訊號被截獲會造成什麼實際危害?

目前已知的主要風險包括:隱私洩露(攻擊者得知患者使用何種植入式裝置)、位置追蹤(在特定條件下可推斷患者位置),以及在某些舊款裝置上可能的程式設定干預。雖然直接遙控攻擊的案例極為罕見,但隨著攻擊工具的普及,風險將逐步上升。

Q2:患者如何確認自己的心臟起搏器是否容易受到攻擊?

最直接的方式是諮詢主治醫師或聯繫裝置製造商,查詢產品型號與當前韌體版本。一般而言,2022年後上市的藍牙低功耗(BLE)心臟節律器已內建基礎加密功能,但老舊型號可能完全缺乏更新能力。

Q3:醫療機構可以採取哪些措施來保護使用植入式裝置的患者?

醫院可考慮設置獨立的「醫療裝置網路區段」,與一般Wi-Fi和辦公網路隔離;部署專門的射頻監測系統以偵測異常訊號;定期進行滲透測試與漏洞掃描;並建立資安事件應變流程,確保第一線醫護人員知道如何處理可疑情況。

參考資料

- FDA Medical Device Cybersecurity – 美國食品藥物管理局醫療裝置網路安全官方資源

- HIMSS Healthcare Cybersecurity Resources – 醫療資訊與管理系統學會資安指南

- IEC 81001-5-1 Health Software Cybersecurity – 國際電工委員會健康軟體資安標準

- Marsh Medical Device Risk Report – 達信醫療裝置風險報告

Share this content: